在當今數字化的世界里,網絡與信息安全已成為軟件開發的基石。軟件安全不再是事后彌補的附加項,而是貫穿于軟件生命周期每一個階段的核心考量。本文旨在深入剖析漏洞利用與滲透測試的完整流程、關鍵方法,并通過案例,探討其在安全軟件開發中的核心地位。

一、核心流程:從偵察到報告

一個完整的滲透測試流程通常遵循一個結構化、倫理化的路徑,確保測試活動既有效又可控。

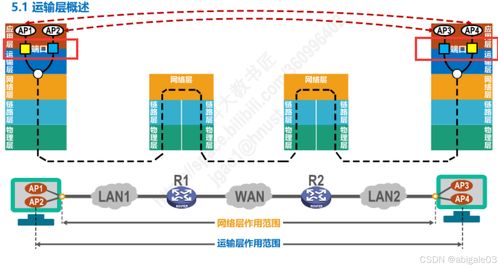

- 規劃與偵察:明確測試范圍、目標及規則。通過公開渠道(如搜索引擎、社交媒體、WHOIS查詢)被動收集目標系統信息,繪制網絡拓撲和應用架構圖。

- 漏洞掃描與分析:使用自動化工具(如Nmap, Nessus, Burp Suite)對目標進行掃描,識別已知的漏洞,如SQL注入點、跨站腳本(XSS)、配置錯誤等。此階段的關鍵在于對掃描結果進行人工驗證與分析,避免誤報。

- 漏洞利用:在授權和可控環境下,嘗試利用已識別的漏洞獲取未授權訪問或提升權限。例如,利用緩沖區溢出漏洞執行任意代碼,或通過SQL注入獲取數據庫敏感信息。此環節深度考驗測試者的技術功底與創造力。

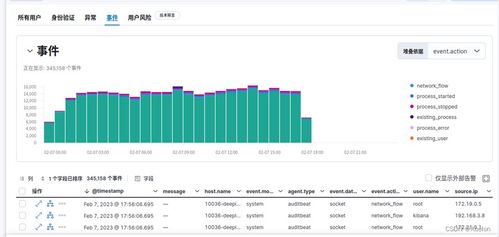

- 后滲透與權限維持:成功入侵后,探索系統內部,橫向移動,竊取關鍵數據,并嘗試建立持久化訪問通道(如后門),以模擬高級持續性威脅(APT)的攻擊行為,評估實際損害程度。

- 報告與修復:整理所有發現,編寫詳細報告,內容包括漏洞詳情、風險等級、利用過程、證據截圖以及具體的修復建議。這是將技術發現轉化為可執行安全措施的關鍵一步。

二、核心方法與技術

滲透測試的方法論多樣,主要包括:

- 黑盒測試:模擬外部攻擊者,在不知曉系統內部結構的情況下進行測試,側重于外部威脅評估。

- 白盒測試:擁有系統的完整知識(如源代碼、架構圖),進行深入、全面的漏洞挖掘,常用于開發階段的代碼審計。

- 灰盒測試:介于兩者之間,提供部分信息,模擬擁有一定權限的內部人員或通過信息泄露獲取部分情報的攻擊者。

關鍵技術領域涵蓋:

- Web應用安全:聚焦OWASP Top 10風險,如注入攻擊、失效的身份認證、敏感信息泄露等。

- 網絡服務安全:針對操作系統、數據庫、中間件等服務的漏洞進行探測與利用。

- 社會工程學:利用人的心理弱點,通過釣魚郵件、電話欺詐等方式突破安全防線。

- 無線與移動安全:評估Wi-Fi網絡、藍牙及移動App的安全性。

三、案例剖析:一個SQL注入到全面淪陷

假設一個電子商務網站存在數字型SQL注入漏洞(id參數未過濾)。

1. 偵察發現:測試者通過掃描發現 product.php?id=1 頁面響應異常。

2. 漏洞確認:提交 id=1 AND 1=1 返回正常,id=1 AND 1=2 返回異常,確認存在注入。

3. 信息獲取:利用聯合查詢,逐步獲取數據庫名、表名、字段名。

4. 數據竊取:最終構造Payload,拖取用戶表中的用戶名、密碼哈希等敏感數據。

5. 權限提升:進一步利用數據庫的寫權限或系統存儲過程,嘗試向服務器寫入Webshell,獲取系統控制權。

6. 橫向移動:以內網跳板,探測并攻擊網絡中的其他服務器。

此案例清晰地展示了一個看似微小的輸入驗證漏洞,如何被串聯利用,導致整個系統乃至內網失守。

四、融入網絡與信息安全軟件開發

安全的軟件開發(Secure SDLC)要求將安全思維前置:

- 需求與設計階段:進行威脅建模,識別潛在安全威脅并制定緩解策略。

- 編碼階段:遵循安全編碼規范,使用靜態應用程序安全測試(SAST)工具進行代碼審計。

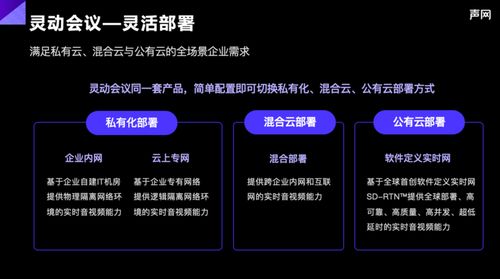

- 測試階段:將滲透測試與動態應用程序安全測試(DAST)作為常規環節,而不僅僅是上線前的“驗收”。

- 部署與運維階段:進行定期安全評估與漏洞掃描,建立應急響應機制。

滲透測試與漏洞利用研究,其終極目的并非僅僅是“攻破”,而是為了更深刻地“守護”。通過主動模擬攻擊,開發者與安全團隊能夠以攻擊者的視角審視自身系統,從而在真實的威脅到來之前,構筑起更為堅固的動態防御體系,最終實現網絡與信息安全的本質目標——保障業務的持續、穩定與可信運行。